Perbezaan antara sha1 dan sha2

- 1444

- 382

- Timothy Ankunding

Sekiranya anda telah mendengar algoritma hash yang selamat, atau sha, dalam banyak bentuknya, maka anda mesti tahu algoritma hash telah wujud dalam banyak bentuk sekurang -kurangnya sejak tahun 1950 -an. Sebelum ini, algoritma hash terhad kepada integriti data asas dan pengesahan pengguna, tetapi dengan peningkatan pesat dalam penyerang yang ingin mengeksploitasi komunikasi elektronik, peranan algoritma hash telah berubah. Hari ini, algoritma hash dimasukkan ke dalam protokol lain seperti protokol VPN, tandatangan digital, pengedaran perisian dan kawalan lesen, integriti sistem fail pangkalan data, pengesanan pengubahsuaian fail laman web, untuk menamakan beberapa. Yang dikatakan, SHA-1 dan SHA-2 adalah algoritma hash yang selamat (SHA) yang biasa digunakan oleh banyak sistem operasi untuk menyulitkan kata laluan.

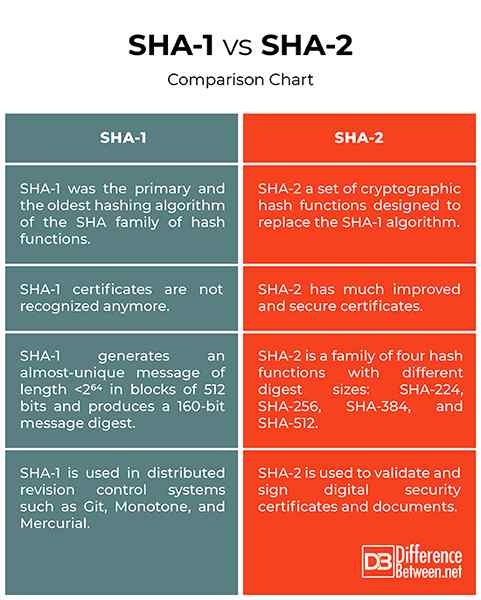

SHA-1 dan SHA-2 adalah algoritma hash yang selamat yang diperlukan oleh undang-undang untuk digunakan dalam beberapa.S. Aplikasi kerajaan, bersama -sama dengan penggunaan dalam algoritma dan protokol kriptografi lain, untuk melindungi maklumat yang tidak dikelaskan oleh sensitif. SHA-2 adalah pengganti berpotensi untuk SHA-1 dan termasuk sejumlah besar perubahan dari pendahulunya, dan terdiri daripada empat fungsi hash dengan saiz pencernaan yang berbeza: SHA-224, SHA-256, SHA-384, dan SHA-512. SHA-2 dipercayai lebih kuat dan selamat, dan tidak tertakluk kepada kelemahan keselamatan yang sama seperti SHA-1. Walaupun, Sha-2 mempunyai persamaan dengan algoritma SHA-1, ia menghasilkan hash yang lebih panjang. Kami melihat dua algoritma hashing untuk melihat mana yang lebih selamat dan lebih kuat.

Apa itu sha-1?

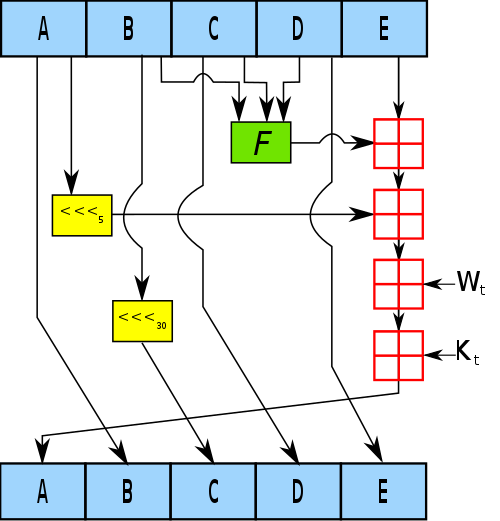

SHA-1 adalah yang paling banyak digunakan untuk fungsi hash SHA yang sedia ada dan digunakan dalam beberapa aplikasi dan protokol keselamatan yang digunakan secara meluas. Ini algoritma keselamatan komputer kriptografi yang dicipta oleh Agensi Keselamatan Negara (NSA) pada tahun 1995, dan diterbitkan oleh NIST sebagai U.S. Standard Pemprosesan Maklumat Persekutuan. SHA-1 menjana mesej panjang hampir unik <264 dalam blok 512 bit. Ini bermakna ia memproses blok 512 bit mengikut urutan apabila mengira mesej dicerna. SHA-1 menghasilkan pencernaan mesej 160-bit. Algoritma ini berdasarkan prinsip yang serupa dengan yang digunakan oleh Ronald L. Punca MIT dalam reka bentuk algoritma hash MD4 dan MD5 pada awal 1990 -an. SHA-1 juga digunakan dalam sistem kawalan semakan yang diedarkan seperti Git, Monotone, dan Mercurial.

Apa itu Sha-2?

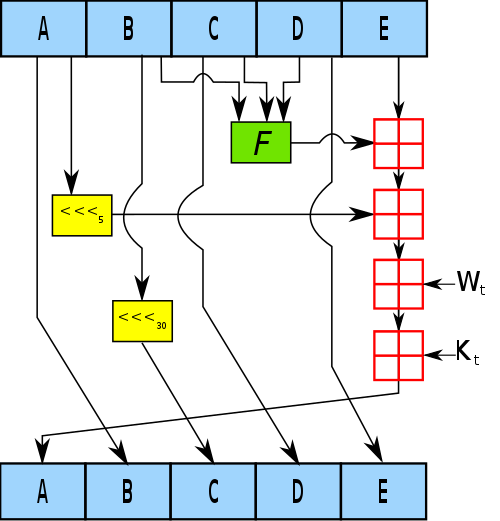

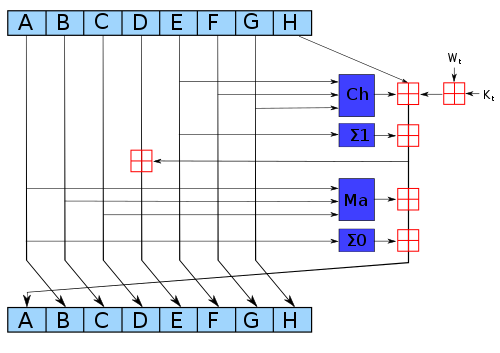

SHA-2 adalah satu set fungsi hash kriptografi untuk menggantikan algoritma SHA-1. NIST standard sha-2 direka oleh u.S. Agensi Keselamatan Negara dan diterbitkan pada tahun 2001. Keluarga Sha-2 Fungsi Hash berfungsi sebagai hujung yang sama dengan SHA-1, tetapi mempunyai tahap keselamatan yang lebih tinggi daripada pendahulunya. Ia direka untuk mengatasi kelemahan keselamatan dalam algoritma SHA-1. SHA-2 adalah keluarga empat fungsi hash dengan saiz pencernaan yang berbeza: SHA-224, SHA-256, SHA-384, dan SHA-512. Seperti SHA-1, semua fungsi keluarga SHA-2 mengikuti pembinaan MD. SHA-256 dan SHA-512 adalah dua contoh utama keluarga, yang berfungsi pada perkataan 32-bit dan 64-bit masing-masing, dan oleh itu menggunakan algoritma yang berbeza. Ia digunakan secara meluas untuk mengesahkan dan menandatangani sijil dan dokumen keselamatan digital.

Perbezaan antara sha1 dan sha2

-

Algoritma untuk SHA1 dan SHA2

- Kedua-dua sha-1 dan sha-2 tergolong dalam keluarga sha fungsi hash kriptografi yang direka oleh u.S. Agensi Keselamatan Negara dan diterbitkan oleh Institut Piawaian dan Teknologi Kebangsaan (NIST). Kedua -duanya adalah algoritma hash selamat yang diperlukan oleh undang -undang untuk digunakan dalam beberapa.S. Permohonan kerajaan, bersama dengan penggunaan dalam algoritma dan protokol kriptografi lain. SHA-2, bagaimanapun, algoritma hashing yang lebih selamat dan pengganti kepada algoritma hash sha-1 yang tidak ditetapkan. Algoritma SHA-1 tidak lagi selamat dan sijil dan perantaraan SHA-1 tidak diiktiraf lagi.

-

Mesej dicerna

- SHA-1 menjana mesej panjang hampir unik <264 dalam blok 512 bit. Ia memproses blok 512 bit dalam urutan apabila mengira mesej dicerna, yang biasanya diberikan sebagai nombor heksadesis panjang 40 digit. Dan ia menghasilkan pencernaan mesej 160-bit dan berusaha untuk memperbaiki risiko keselamatan yang terdapat dalam sha-0. SHA-2, sebaliknya, keluarga dari empat fungsi hash dengan saiz pencernaan yang berbeza: SHA-224, SHA-256, SHA-384, dan SHA-512. Ia memproses mesej dalam blok 512-bit untuk fungsi hash 224, 256, dan 384, dan 1,024 blok untuk algoritma SHA-512.

-

Keselamatan

- SHA-1 adalah algoritma hashing utama dalam penggunaan yang meluas dari tahun 2011 hingga 2015, sehingga kelemahan keselamatan dalam algoritma mendorong penilaian semula. SHA-2 direka untuk mengatasi kelemahan dalam algoritma SHA-1. Walaupun, SHA-2 mempunyai persamaan dengan algoritma SHA-1, ia menghasilkan hash yang lebih panjang dan jauh lebih kuat dan selamat daripada SHA-1. Walaupun kedua-dua algoritma itu berdasarkan pembinaan Merkle-Damgård, Sha-2 mempunyai satu set algoritma SHA tambahan untuk memadankan tahap keselamatan yang lebih tinggi dari kunci yang lebih lama. Di samping itu, SHA-2 mempunyai banyak sijil yang lebih baik dan selamat yang direka khusus untuk melindungi sistem anda daripada pelanggaran yang berpotensi.

SHA-1 vs. SHA-2: Carta Perbandingan

Ringkasan SHA1 dan SHA2

Algoritma Hash telah wujud dalam pelbagai bentuk sejak tahun 1950 -an. Dengan peningkatan nilai interaksi data dan peningkatan serangan siber, keperluan untuk algoritma hashing telah berubah. Setelah terhad kepada integriti data asas dan pengesahan pengguna, algoritma hash kini digunakan untuk membuat pencernaan mesej dan tandatangan digital, dengan itu mengetatkan ikatan data dan pemula data. Selepas keselamatan SHA-1 dikompromi, dunia digital telah beralih ke algoritma hashing SHA-2 yang lebih selamat,. SHA-2 adalah satu set algoritma hashing tambahan untuk memadankan tahap keselamatan yang lebih tinggi dari kekunci yang lebih lama.